通過之前兩期文章,相信大家對IPv6的基礎(chǔ)知識有了一定的了解,當(dāng)IPv6在辦公網(wǎng)、IDC實(shí)際部署后,大家開始關(guān)注IPv6下的安全問題,例如接入終端的合法性。

清華大學(xué)2009年4月提出SAVI(Source Address Validation Improvements)源址合法性檢驗(yàn)RFC(Request For Comments)草案,該草案描述通過源地址可以判斷從指定端口接收到報(bào)文的合法性,本文將對SAVI技術(shù)進(jìn)行詳細(xì)的講解。

注:當(dāng)前SAVI技術(shù)涉及的3篇RFC分別是RFC8074、RFC7513、RFC6620。三個(gè)文件當(dāng)前均為Proposed Standard狀態(tài)(建議標(biāo)準(zhǔn):基本成熟,但還需要進(jìn)一步的試驗(yàn)證實(shí)其可行性),尚未成為全球標(biāo)準(zhǔn),在以下內(nèi)容中將涉及SAVI技術(shù)的RFC文件統(tǒng)一描述為 RFC標(biāo)準(zhǔn)。

SAVI技術(shù)介紹

SAVI技術(shù)的工作機(jī)制

通過監(jiān)聽控制類報(bào)文(如ND、DHCPv6),即CPS(Control Packet Snooping),在接入設(shè)備上(AP或交換機(jī))為終端建立基于IPv6源地址、源MAC地址及接入設(shè)備端口的綁定關(guān)系,進(jìn)而對通過指定端口的IP報(bào)文進(jìn)行源地址校驗(yàn)。只有報(bào)文源地址與綁定表項(xiàng)匹配時(shí)才可以轉(zhuǎn)發(fā),保證網(wǎng)絡(luò)上數(shù)據(jù)報(bào)文源地址真實(shí)性。

CPS對于客戶端是透明的,在客戶端沒有任何變化,也沒有新增任何協(xié)議,所涉及的內(nèi)容都是根據(jù)已有的協(xié)議操作流程。在接入設(shè)備上建立綁定關(guān)系,這種綁定關(guān)系一般都是臨時(shí)的,有生存期,也有一些事件可以觸發(fā)接入設(shè)備解除具體的綁定關(guān)系。

SAVI RFC標(biāo)準(zhǔn)中,關(guān)于IPv6的合法接入主要包括了ND Snooping與DHCPv6 Snooping兩部分內(nèi)容。

DHCPv6 Snooping和ND Snooping作為組件整合到了SAVI中, 通過SAVI-MIX整合,從而同時(shí)具備DHCPv6 Snooping和ND Snooping兩個(gè)功能,按FCFS原則(First Come First Served ,先來先運(yùn)行算法)實(shí)現(xiàn)其中任意一個(gè)功能,保證IPv6主機(jī)的合法接入。

接下來將對DHCPv6 Snooping和ND Snooping,結(jié)合不同安全問題分別介紹實(shí)現(xiàn)原理。

DHCPv6 Snooping功能解析

在使用DHCPv6方式獲取IPv6地址的環(huán)境下,可以獨(dú)立使用DHCPv6 Snooping在交換機(jī)上綁定用戶,通過對用戶的源地址進(jìn)行有效的控制,實(shí)現(xiàn)禁止用戶私自配置地址而訪問網(wǎng)絡(luò)的目的。

DHCPv6 Snooping功能的實(shí)現(xiàn)流程

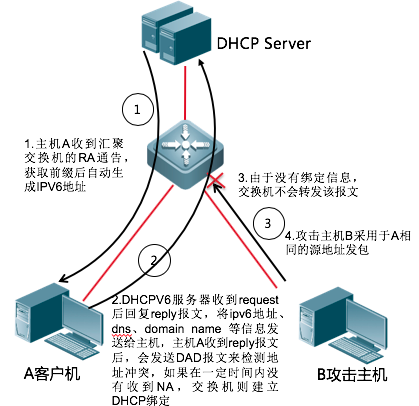

1、如圖1所示,在接入交換機(jī)上開啟DHCPv6 Snooping功能,將接入交換機(jī)上聯(lián)端口默認(rèn)為信任端口。接入交換機(jī)上聯(lián)DHCP Server,下聯(lián)客戶主機(jī)A以及攻擊主機(jī)B;

2、利用接入交換機(jī)的DHCPv6 Snooping功能監(jiān)聽客戶主機(jī)A與DHCP Server之間交互的DHCPv6協(xié)議報(bào)文;

3、接入主機(jī)獲取動(dòng)態(tài)地址之前只能訪問DHCP Server和使用本地鏈路地址fe80::/10訪問本地資源,獲取動(dòng)態(tài)全球單播地址之后可以訪問所有資源;

4、當(dāng)用戶在動(dòng)態(tài)獲取地址的過程中獲得用戶的IPv6 Address、MAC、Port綁定信息時(shí),下發(fā)硬件表項(xiàng),嚴(yán)格控制接入主機(jī)的報(bào)文。只有完全匹配IPv6 Address、MAC、Port的IPv6報(bào)文和本地鏈路報(bào)文才允許轉(zhuǎn)發(fā)。

▲圖1: DHCPv6 Snooping功能的實(shí)現(xiàn)流程

利用DHCPv6 Snooping在DHCPv6-Only場景下解決私設(shè)DHCP Server及DHCP Client攻擊源問題

如下圖2所示

1、私設(shè)DHCP Server及DHCP Client攻擊源造成的問題:

• 私設(shè)DHCP Server:導(dǎo)致主機(jī)獲取到虛假的IPv6地址,影響業(yè)務(wù)轉(zhuǎn)發(fā);

• DHCP Client攻擊源:非法主機(jī)不斷的向DHCP服務(wù)器發(fā)起請求,消耗DHCPv6資源,甚至造成無IP地址可以分配的情況,從而影響到其他合法主機(jī)獲取IPv6地址。

2、SAVI技術(shù)解決私設(shè)DHCP Server問題的主要步驟:

• 開啟SAVI功能,配置SAVI為DHCPv6-Only模式;

• SAVI的DHCPv6 Snooping組件在連接DHCP Server接口上配置Trust,其它端口默認(rèn)為Untrust;

• 針對Untrust接口丟棄DHCPv6 Advertise報(bào)文及Reply報(bào)文。

3、SAVI技術(shù)解決DHCP Client攻擊源問題的主要步驟:

• 開啟SAVI功能,配置SAVI為DHCPv6-Only模式;

•類似于SLAAC(Stateless Address Autoconfiguration,無狀態(tài)地址自動(dòng)配置)場景下用戶RS泛洪攻擊,用戶主機(jī)異常發(fā)出大量RS報(bào)文請求IPV6地址,消耗網(wǎng)段地址空間;

• 利用SAVI技術(shù)中DHCPv6 Snooping功能,限制接入交換機(jī)下聯(lián)端口的MAC數(shù)量及單MAC分配IPv6地址數(shù)量,從而防止非法主機(jī)不斷的向DHCP服務(wù)器發(fā)起請求,消耗DHCPv6資源。

▲圖2:私設(shè)DHCP Server及DHCP Client攻擊源拓?fù)鋱D

ND Snooping功能解析

ND Snooping利用CPS機(jī)制,通過源IPv6地址和接口設(shè)備的端口綁定的方式,對端口接入報(bào)文進(jìn)行合法性檢測,放行匹配綁定的報(bào)文,丟棄不匹配的報(bào)文,以達(dá)到對直連鏈路節(jié)點(diǎn)準(zhǔn)入控制的目的。

ND Snooping功能的實(shí)現(xiàn)流程

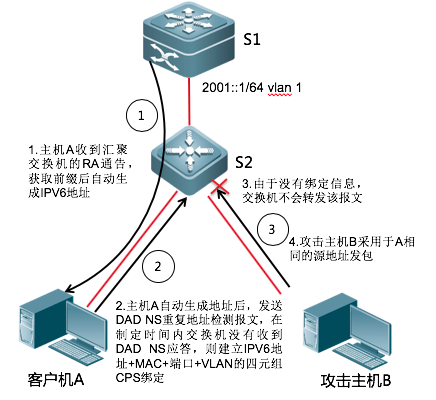

1、如圖3所示,在接入交換機(jī)S2上開啟ND Snooping功能,進(jìn)行ND Snooping學(xué)習(xí),但是不下發(fā)硬件表項(xiàng)(即準(zhǔn)入控制表項(xiàng))進(jìn)行過濾控制;

2、在接入交換機(jī)S2下聯(lián)端口啟用ND Snooping功能,該端口拒絕轉(zhuǎn)發(fā)所有IPv6報(bào)文(除了源地址為FE80::的IPv6報(bào)文和NS/NA報(bào)文);

3、網(wǎng)關(guān)S1配置無狀態(tài)地址自動(dòng)配置協(xié)議,公告前綴2001::/64;

4、主機(jī)PC接收到來自S1的RA公告后,通過無狀態(tài)地址自動(dòng)配置協(xié)議自動(dòng)獲取前綴為2001::/64的IPv6地址,地址生成后會(huì)先發(fā)送DAD NS報(bào)文,探測在當(dāng)前鏈路上該IPv6地址是否可用;

5、主機(jī)若收到DAD NA回應(yīng)表示該地址不可用,反之表示可用;

6、接入交換機(jī)S2當(dāng)收到來自主機(jī)的DAD NS報(bào)文后,會(huì)為該主機(jī)建立ND Snooping綁定,在規(guī)定時(shí)間內(nèi)若未探測到回應(yīng)的DAD NA報(bào)文,則根據(jù)該ND Snooping綁定下發(fā)一個(gè)IPv6 Address、MAC、Port、VLAN ID四元組的準(zhǔn)入控制表項(xiàng)(即硬件表項(xiàng))允許轉(zhuǎn)發(fā)該源地址的IPv6報(bào)文。從而達(dá)到主機(jī)IPv6流量的控制接入目的。

▲圖3: ND Snooping功能的實(shí)現(xiàn)流程

結(jié)合ND Snooping功能的基本實(shí)現(xiàn)流程,下面介紹一下在SLAAC-Only場景中,通過ND Snooping功能解決實(shí)際問題的實(shí)現(xiàn)步驟。

利用ND Snooping在SLAAC-Only場景下解決非法RA報(bào)文問題

由于ND協(xié)議擴(kuò)展了ARP協(xié)議的功能,而沒有對其進(jìn)行安全性的擴(kuò)展,所以在IPv6的網(wǎng)絡(luò)中,ND協(xié)議仍然面臨原有ARP協(xié)議的風(fēng)險(xiǎn);同時(shí),在ND協(xié)議中新增的RA、RS報(bào)文,雖然簡化了網(wǎng)絡(luò)管理的工作,但引入了新的風(fēng)險(xiǎn)。

1、非法RA報(bào)文(Router Advertisement,路由通告報(bào)文)造成的問題:

• 主機(jī)上線發(fā)送RS報(bào)文,攻擊源會(huì)偽裝成網(wǎng)關(guān)發(fā)送非法RA報(bào)文使得主機(jī)受到欺騙,獲取到錯(cuò)誤的網(wǎng)絡(luò)配置信息。假如,RA攜帶的是偽造網(wǎng)絡(luò)前綴列表,則會(huì)修改受害主機(jī)的路由表,造成受害主機(jī)無法上網(wǎng)。

2、SAVI技術(shù)解決非法RA報(bào)文問題的步驟:

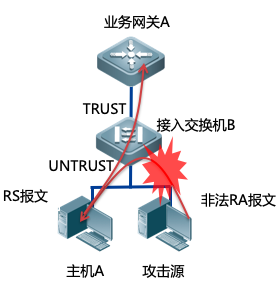

• 在圖4所示的SLAAC-Only場景下,受害主機(jī)和攻擊源通過接入交換機(jī)B接入到業(yè)務(wù)網(wǎng)關(guān)A;

• 開啟SAVI功能,配置 SAVI 為 SLAAC-Only模式;

• 利用SAVI技術(shù)中ND-Snooping功能將接入交換機(jī)上聯(lián)端口默認(rèn)為信任端口,設(shè)置為Trust。接入交換機(jī)只允許已綁定的無狀態(tài)地址自動(dòng)配置方式分配的地址發(fā)送的報(bào)文通過;

• 默認(rèn)其它端口為非信任口Untrust,接入交換機(jī)不允許以DHCPv6方式分配的地址發(fā)送的報(bào)文通過。當(dāng)收到該報(bào)文時(shí)直接丟棄。

▲圖4:解決非法RA報(bào)文流程圖

總 結(jié)

本文主要介紹了SAVI技術(shù)背景、原理以及兩個(gè)關(guān)鍵功能分析,即DHCPv6 Snooping和ND Snooping。接入設(shè)備通過監(jiān)聽終端獲取IPv6地址的過程并生成安全綁定表項(xiàng),從而在接入設(shè)備上過濾非法終端的IPv6報(bào)文,有效地解決了非法IPv6用戶接入的問題。

關(guān)于IPv6的安全話題,敬請期待后續(xù)的IPv6 SAVI技術(shù)在園區(qū)網(wǎng)中的應(yīng)用篇文章。

本期作者:史永亮

銳捷網(wǎng)絡(luò)互聯(lián)網(wǎng)系統(tǒng)部行業(yè)咨詢

往期精彩回顧

- 【第一期】淺談物聯(lián)網(wǎng)技術(shù)之通信協(xié)議的紛爭

- 【第二期】如何通過網(wǎng)絡(luò)遙測(Network Telemetry)技術(shù)實(shí)現(xiàn)精細(xì)化網(wǎng)絡(luò)運(yùn)維?

- 【第三期】暢談數(shù)據(jù)中心網(wǎng)絡(luò)運(yùn)維自動(dòng)化

- 【第四期】基于Rogue AP反制的無線安全技術(shù)探討

- 【第五期】流量可視化之ERSPAN的前世今生

- 【第六期】如何實(shí)現(xiàn)數(shù)據(jù)中心網(wǎng)絡(luò)架構(gòu)“去”堆疊

- 【第七期】運(yùn)維可視化之INT功能詳解

- 【第八期】淺析RDMA網(wǎng)絡(luò)下MMU水線設(shè)置

- 【第九期】第七代無線技術(shù)802.11ax詳解

- 【第十期】數(shù)據(jù)中心自動(dòng)化運(yùn)維技術(shù)探索之交換機(jī)零配置上線

- 【第十一期】 淺談數(shù)據(jù)中心100G光模塊

- 【第十二期】數(shù)據(jù)中心網(wǎng)絡(luò)等價(jià)多路徑(ECMP)技術(shù)應(yīng)用研究

- 【第十三期】如何為RDMA構(gòu)建無損網(wǎng)絡(luò)

- 【第十四期】基于EVPN的分布式VXLAN實(shí)現(xiàn)方案

- 【第十五期】數(shù)據(jù)中心自動(dòng)化運(yùn)維技術(shù)探索之NETCONF

- 【第十六期】一文讀懂網(wǎng)絡(luò)界新貴Segment Routing技術(shù)化繁為簡的奧秘

- 【第十七期】淺談UWB(超寬帶)室內(nèi)定位技術(shù)

- 【第十八期】PoE以太網(wǎng)供電技術(shù)詳解

- 【第十九期】機(jī)框式核心交換機(jī)硬件架構(gòu)演進(jìn)

- 【第二十期】 IPv6基礎(chǔ)篇(上)——地址與報(bào)文格式

- 【第二十一期】IPv6系列基礎(chǔ)篇(下)——鄰居發(fā)現(xiàn)協(xié)議NDP

相關(guān)推薦:

相關(guān)產(chǎn)品

更多技術(shù)博文

-

解密DeepSeek-V3推理網(wǎng)絡(luò):MoE架構(gòu)如何重構(gòu)低時(shí)延、高吞吐需求?

解密DeepSeek-V3推理網(wǎng)絡(luò):MoE架構(gòu)如何重構(gòu)低時(shí)延、高吞吐需求?DeepSeek-V3發(fā)布推動(dòng)分布式推理網(wǎng)絡(luò)架構(gòu)升級,MoE模型引入大規(guī)模專家并行通信,推理流量特征顯著變化,Decode階段對網(wǎng)絡(luò)時(shí)度敏感。網(wǎng)絡(luò)需保障低時(shí)延與高吞吐,通過端網(wǎng)協(xié)同負(fù)載均衡與擁塞控制技術(shù)優(yōu)化性能。高效運(yùn)維實(shí)現(xiàn)故障快速定位與業(yè)務(wù)高可用,單軌雙平面與Shuffle多平面組網(wǎng)方案在低成本下滿足高性能推理需求,為大規(guī)模MoE模型部署提供核心網(wǎng)絡(luò)支撐。

-

#交換機(jī)

-

-

高密場景無線網(wǎng)絡(luò)新解法:銳捷Wi-Fi 7 AP 與 龍伯透鏡天線正式成團(tuán)

高密場景無線網(wǎng)絡(luò)新解法:銳捷Wi-Fi 7 AP 與 龍伯透鏡天線正式成團(tuán)銳捷網(wǎng)絡(luò)在中國國際大學(xué)生創(chuàng)新大賽(2025)總決賽推出旗艦Wi-Fi 7無線AP RG-AP9520-RDX及龍伯透鏡天線組合,針對高密場景實(shí)現(xiàn)零卡頓、低時(shí)延和高并發(fā)網(wǎng)絡(luò)體驗(yàn)。該方案通過多檔賦形天線和智能無線技術(shù),有效解決干擾與覆蓋問題,適用于場館、辦公等高密度環(huán)境,提供穩(wěn)定可靠的無線網(wǎng)絡(luò)解決方案。

-

#無線網(wǎng)

-

#Wi-Fi 7

-

#無線

-

#放裝式AP

-

-

打造“一云多用”的算力服務(wù)平臺(tái):銳捷高職教一朵云2.0解決方案發(fā)布

打造“一云多用”的算力服務(wù)平臺(tái):銳捷高職教一朵云2.0解決方案發(fā)布銳捷高職教一朵云2.0解決方案幫助學(xué)校構(gòu)建統(tǒng)一云桌面算力平臺(tái),支持教學(xué)、實(shí)訓(xùn)、科研和AI等全場景應(yīng)用,實(shí)現(xiàn)一云多用。通過資源池化和智能調(diào)度,提升資源利用效率,降低運(yùn)維成本,覆蓋公共機(jī)房、專業(yè)實(shí)訓(xùn)、教師辦公及AI教學(xué)等多場景需求,助力教育信息化從分散走向融合,推動(dòng)規(guī)模化與個(gè)性化培養(yǎng)結(jié)合。

-

#云桌面

-

#高職教

-

-

醫(yī)院無線升級必看:“全院零漫游”六大謎題全解析

醫(yī)院無線升級必看:“全院零漫游”六大謎題全解析銳捷網(wǎng)絡(luò)的全院零漫游方案是新一代醫(yī)療無線解決方案,專為智慧醫(yī)院設(shè)計(jì),通過零漫游主機(jī)和天線入室技術(shù)實(shí)現(xiàn)全院覆蓋和移動(dòng)零漫游體驗(yàn)。方案支持業(yè)務(wù)擴(kuò)展全適配,優(yōu)化運(yùn)維管理,確保內(nèi)外網(wǎng)物理隔離安全,并便捷部署物聯(lián)網(wǎng)應(yīng)用,幫助醫(yī)院提升網(wǎng)絡(luò)性能,支持舊設(shè)備利舊升級,降低成本。

-

#醫(yī)療

-

#醫(yī)院網(wǎng)絡(luò)

-

#無線

-